Argentina sufrió durante 2024 dos grandes filtraciones de datos de sus ciudadanos. El 16 de abril, un cibercriminal publicó 6 millones de imágenes de licencias de conducir y empezó a venderlas en Telegram. Un día más tarde, otro atacante subió una base de datos del Registro Nacional de las Personas (Renaper) y expuso 65 millones de registros: quizás, la filtración del Estado más grande hasta el momento. Sin embargo, el promedio no termina de tener del todo claro: ¿por qué es grave una filtración de datos y por qué un ciberdelincuente los querría?

Una filtración de datos (o leak, como se dice en el ambiente de la ciberseguridad) es la exposición no autorizada de información. Puede ser nombre completo, dirección, correo electrónico, número de teléfono, contraseñas o archivos. También pueden ser datos sensibles, como estudios médicos o filiación política, aquellos que refieren a una esfera íntima del ciudadano u otro tipo de información que pueda originar discriminación o exponer aspectos de la intimidad.

En nuestro país, el último informe de la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI) indicó que en 2023 el organismo recibió 35.447 reportes, inició 353 investigaciones preliminares y efectuó 854 asistencias a fiscalías en casos de fraude en línea, usurpación de identidad, secuestro de datos y estafas con billeteras virtuales.

Algunos relevamientos privados llegaron a detectar 2,8 millones de cuentas filtradas (Surfshark), y empresas de ciberseguridad como Kaspersky encontraron 4,2 millones de credenciales comprometidas a la venta en foros y sitios underground.

Las brechas que producen las filtraciones no son nuevas: los s no autorizados, la recopilación de información y el robo de datos han sido parte de la historia de internet desde sus inicios. Pero durante los últimos años, la evolución de un tipo particular de programa malicioso llamado infostealer, junto con los ataques de ransomware que extorsionan víctimas pidiendo dinero a cambio de devolver información robada, se aprovecharon de la enorme superficie de ataque que formamos como ciudadanos: ahora toda nuestra vida está online.

Ahora bien, cada vez que se publica una filtración de datos en los medios de comunicación aparece la pregunta: "¿En qué me afecta?".

Entender qué hacen los ciberdelincuentes con estos datos, qué es un data leak, dónde terminan las filtraciones y qué información había en el caso del Renaper puede ayudar a tomar conciencia sobre la gravedad de la situación, además de plantear qué medidas tomar en caso de encontrar que nuestra información ha sido vulnerada.

Filtraciones: el mundo del “underground”

Los "brokers" de datos comercializan información robada. Foto: Shutterstock

Los "brokers" de datos comercializan información robada. Foto: ShutterstockHablar de contraseñas, cuentas y datos personales filtrados implica dar un paso hacia atrás: entender qué tipo de leaks hay y cómo se mueven en el underground o mercado negro.

Los datos son comercializados, por lo general, por brokers de datos, individuos (o compañías) que recolectan datos personales para venderlos a un tercero. Estos datos pueden ser extraídos mediante fuentes públicas (técnica llamada OSINT), o bien privadas.

Las filtraciones de datos que llegan a los titulares de los medios suelen ser producto de ingresos no autorizados a sistemas de terceros. Es decir, lo que popularmente se conoce como un hackeo que, en este caso, conllevan un ciberdelito.

“La categorización de filtraciones de datos puede ser confusa debido a la variedad de términos utilizados y que muchas veces están relacionados, aunque cada uno tiene su propia especificidad”, explica a este medio Mario Micucci, Investigador de Seguridad Informática de ESET Latinoamérica.

Hay, según el especialista, tres grandes categorías de filtraciones: de cuentas, de contraseñas y de datos.

Estos leaks suelen tener diversos destinos, desde su comercialización en el mercado negro hasta la explotación de estos datos para realizar ataques de phishing, aquellos correos electrónicos apócrifos para que los s entren a páginas y servicios engañados.

“En el contexto argentino, podemos observar varios destinos y usos específicos de datos filtrados relacionados con la venta de datos gubernamentales o de salud. Se han detectado bases de datos de Gobierno filtradas en mercados negros, que luego se usan para distintos tipos de estafas como solicitudes fraudulentas de beneficios”, aseguró Micucci.

Desde el laboratorio de amenazas de ESET también pudieron detectar fraudes financieros realizados con bancos y tarjetas de crédito, en particular, para realizar compras no autorizadas. Sin embargo, no hay que perder de vista que este tipo de fraudes, conocido como “carding”, suele estar más vinculado al robo físico de datos.

“Los grupos de Telegram que comercializan datos de tarjetas de crédito solían nutrirse mucho de una operatoria física: tomarle una foto al frente y dorso de la tarjeta de un cliente”, advierte “Teno”, hacker argentino que investiga temas de ciberseguridad. Por este motivo, una resolución de la Secretaría de Comercio de principios de marzo prohibió que el cliente pierda de vista su tarjeta en Argentina.

Por lo general, una vez filtrados, los datos van a parar a mercados negros (la llamada dark web, aunque también se venden en Telegram, que no regula los ilícitos de ningún tipo), se usan para fraude, phishing o ataques de ransomware.

Licencias de conducir y Renaper: qué datos se filtraron en 2024

Renaper. Foto: Shutterstock

Renaper. Foto: ShutterstockEn abril de 2024, una filtración de licencias de conducir permitía comprar imágenes de registros para manejar, en una base de datos de 6 millones de registros. Luego, el que robó los datos creó un bot para descargar el material.

Al día siguiente, apareció en Breach Forums -un conocido foro underground de compraventa de datos personales- un posteo donde un atacante aseguraba tener la totalidad de los registros del Renaper.

Clarín accedió a esta información y comprobó que se encontraban nombre, apellido, fecha de nacimiento, de fallecimiento (en caso de corresponder) y número de DNI de millones de argentinos. Además había carpetas muy específicas, que tenían bases de datos de domicilios de extranjeros que residen en Argentina y hasta información de personal de la Armada con nombre completo y rango militar.

Incluso se podía ver el primer DNI registrado de la historia argentina, o al menos del que la base de datos robada tenía registro: número 24, una mujer, Narcisa Cleomedes Amaya, nacida el 17 de septiembre de 1933 (dato que es público en diversos registros online, lo que hace pensar que esa información ya estaba filtrada desde antes y el atacante volvió a subir los datos).

Ahora bien, este nivel de granularidad de información permite ver que, además de ser personal, es sensible, en cuanto puede ser usada para distintos tipos de persecuciones que tienen que ver con sexo, afiliación política y otra cantidad de información médica como la del Covid.

Si a todo esto sumamos los avances de la inteligencia artificial generativa de los últimos dos años, una filtración como la de las licencias de conducir representa otra herramienta más para construir una campaña para engañar a un o realizar un phishing.

Con estas dos filtraciones, este año, los delincuentes que usan ingeniería social tuvieron a una mina de oro construida en unos y ceros.

Cómo se filtran los datos y dónde terminan

Raccoon stealer, uno de los programas para robar contraseñas más populares. Imagen: MidJourney (IA)

Raccoon stealer, uno de los programas para robar contraseñas más populares. Imagen: MidJourney (IA)En cuanto a cómo se filtra esta información, las respuestas son diversas, pero uno de los métodos más comunes tiene que ver con los infostealers: “En América Latina, el malware dedicado al robo de credenciales conocido como infostealer tomó gran relevancia dentro de los últimos años, posicionándolo también como una de las principales amenazas de la región. En el caso particular de Argentina, se triplicó desde 2022”, dijo Leandro Cuozzo, investigador de seguridad en Kaspersky.

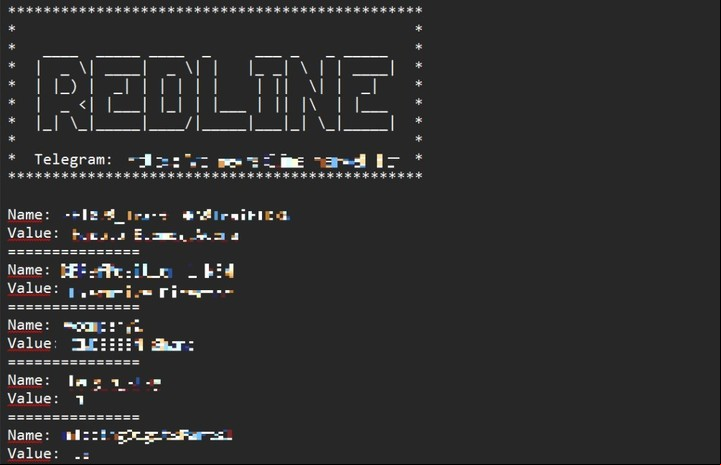

Un infostealer como Raccoon o Redline se instala en un dispositivo, recolecta información como ser contraseñas o incluso cookies (ver) que recuerdan sesiones ya iniciadas en el navegador (lo que se conoce como session token) y envían estos datos a cibercriminales. En la actualidad es casi imposible descargar un programa pirata -es decir, sin pagar una licencia- sin llevarse un “regalito” de este tipo.

“En el caso de datos obtenidos a través de malware como los infostealers, o a través de técnicas de ingeniería social, suelen ser ofertados por los delincuentes al mejor postor. Por lo general se trata de credenciales de a sistemas e información financiera, como datos de tarjeta de crédito o cuentas bancarias”, explicó Cuozzo de Kaspersky.

“Las credenciales de son demandadas por otros grupos criminales que necesitan poner un pie dentro de una organización como parte de una de sus campañas de ataque. Si hablamos de datos financieros o personales, los compradores suelen ser criminales dedicados a las estafas financieras”, agrega.

RedLine Stealer compila credenciales de , entre otros datos personales, que luego se suben en Telegram y la Dark Web. Imagen: Captura propia

RedLine Stealer compila credenciales de , entre otros datos personales, que luego se suben en Telegram y la Dark Web. Imagen: Captura propiaLa información la confirma Agustín Merlo, investigador independiente especializado en malware y análisis de campañas de phishing. “Con respecto al malware, Argentina es objetivo de criminales que buscan vaciar cuentas bancarias con infostealers programados a medida que apunta a varios bancos del país. En la mayoría de los casos, las campañas son por mail y se hacen pasar por correos de pago de impuestos, facturas, intimaciones de AFIP y denuncias”, explica.

Por supuesto, estas campañas apuntan directamente a robar datos bancarios para quedarse con un botín. Pero en el mundo del underground, todo sirve y se recicla: esas credenciales de ( y ) también pueden servir para realizar ataques de credential stuffing: probar en otras cuentas del mismo con la misma contraseña.

Una vez que los datos están filtrados, suelen recircular bajo diversas formas. Si se trata de y , por lo general se compilan en lo que se conoce como combolists, que juntan ambos campos en un mismo documento y quedan listos para ser comprados por un atacante (o usados si se suben gratis).

Muchas veces, esta información puede ser vieja y se vuelve a compilar (lo que se conoce como un rewash, que aparecen casi a diario reportados por investigadores en redes sociales como Twitter). Si lo que se filtró es información personal, suele subirse en documentos que pueden ser un .txt o .sql, un formato típico de bases de datos, o imágenes en .jpg o .png como sucedió con las licencias de conducir.

Y hay un detalle no menor: esta información no es necesariamente usada de manera inmediata. Muchas veces, los atacantes pueden permanecer dentro de una red durante meses, incluso años. Durante ese tiempo pueden ir extrayendo información valiosa y no usarla o no venderla a un broker en el momento. Esto tiene que ver con que descargar datos de manera masiva en un sistema puede prender alarmas: la minería silenciosa de información, a largo plazo, da mejores frutos para un cibercriminal.